OCI WAFでのアプリケーション保護設定

リージョナルWAF

自分用の設定メモです。OCI WAFには、リージョナルWAFのポリシーと、エッジポリシーが存在します。

今回導入するのは、OCIのロードバランサーに直接アタッチするタイプのリージョナルWAFの方です。

前提

- ロードバランサーが作成されていること

- ロードバランサーにリスナー・バックエンドが登録されていること

WAFポリシーの作成

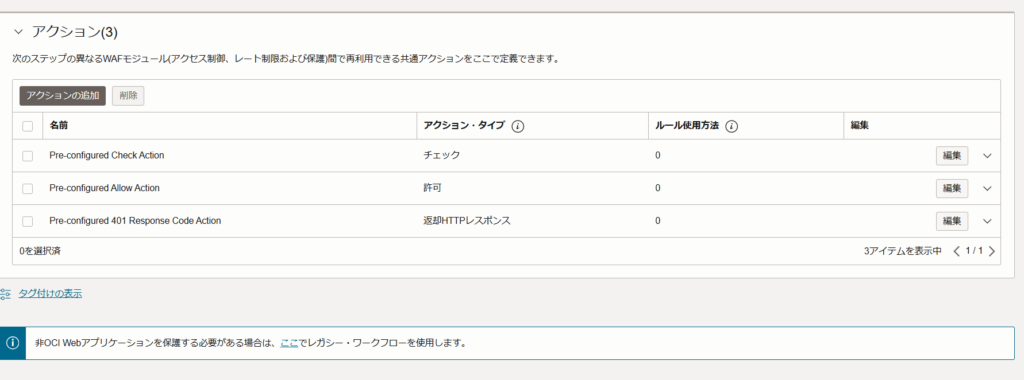

・アクションの指定

Webアプリケーション・ファイアウォール →ポリシー → WAFポリシーの作成を選択

アクションは以降の手順で作成する保護や制限ルールにマッチした場合の動作指定に使用します。

拒否(401のレスポンスを返す)、許可、チェック(ログにのみ残す)はデフォルトで存在するので複雑な設定の必要がなければ以下3つで問題ありません。

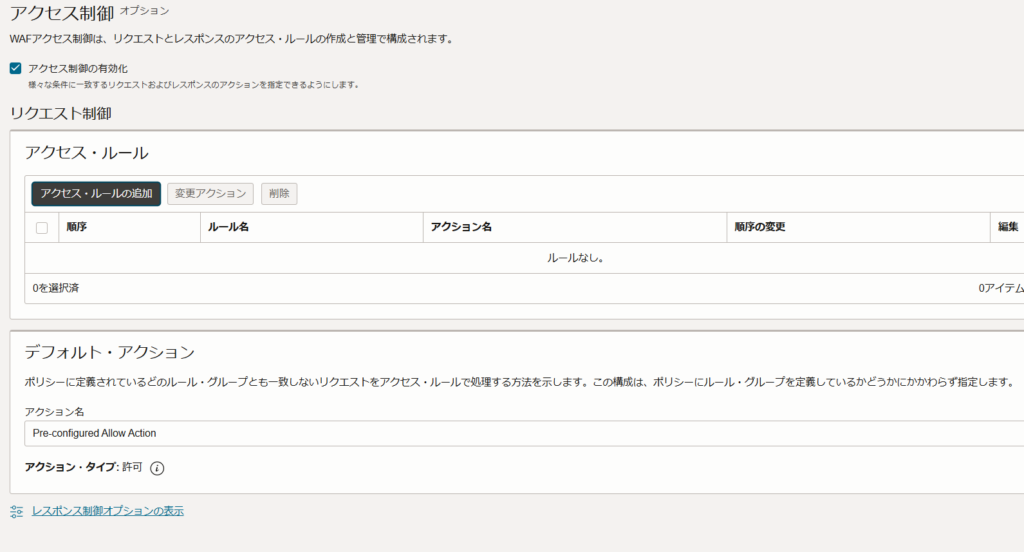

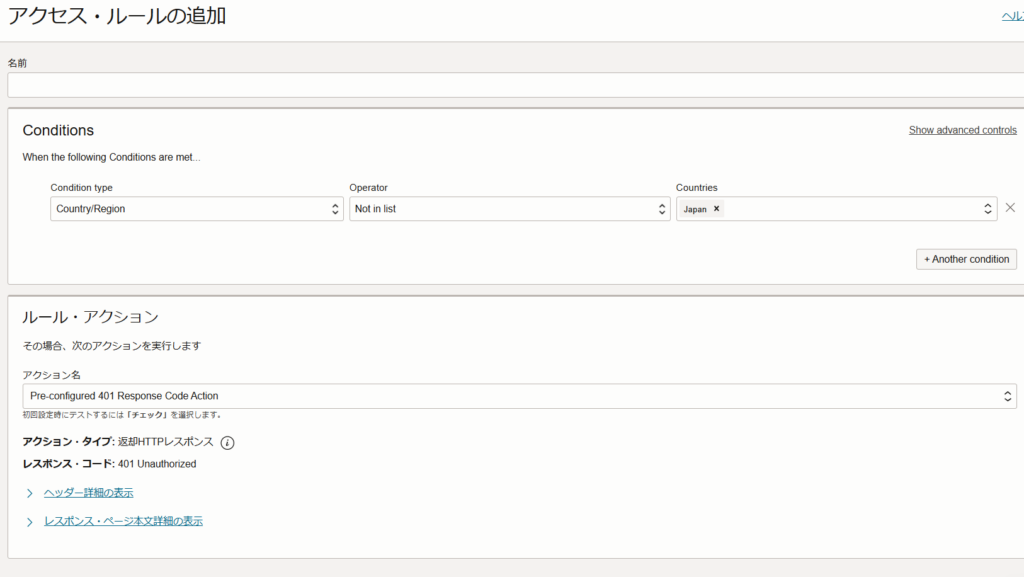

・アクセス制御

アクセス元の国やIPアドレスを指定して制御を行えます。

デフォルト・アクションはどの作成したどのルールにもマッチしない場合のアクションです。

ブラックリスト形式で管理したいのでデフォルトの許可のままにしておきます。

アクセスルールの追加を選択 します。

今回は以下のように日本以外からのアクセスを拒否するルールを作成します。

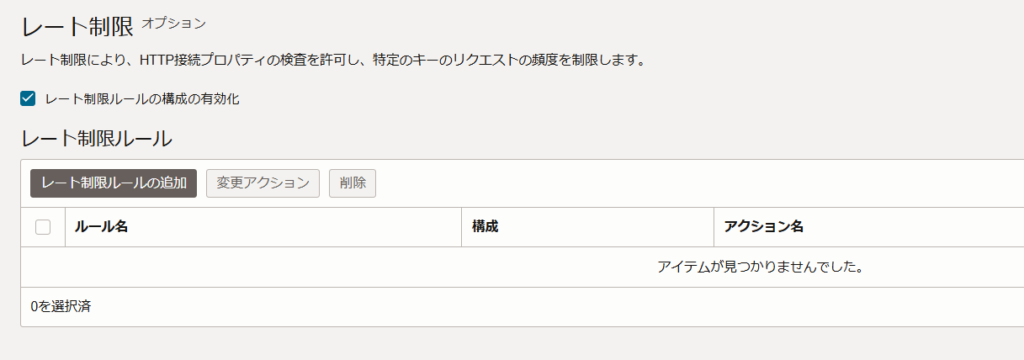

レート制限

レート制限ルールの構成の有効化をチェックします。

レート制限のルールの追加を選択します。

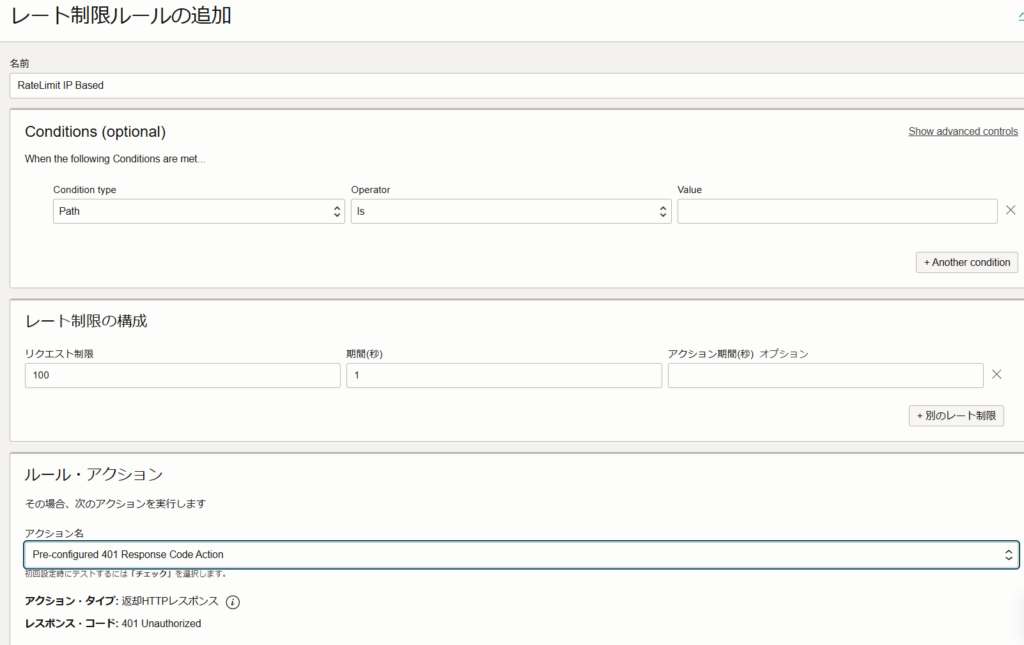

ここでは、同一接続元からの1秒間に100回以上のリクエストを拒否するポリシーを作成します。

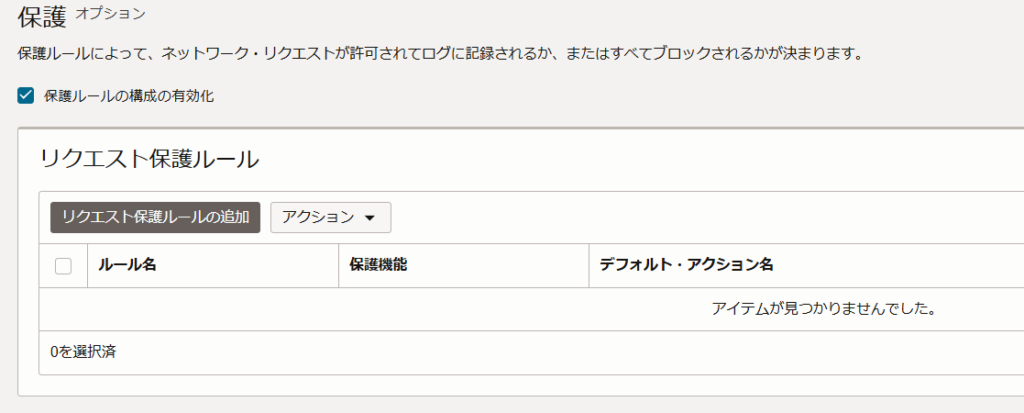

保護

保護ルールの構成の有効化をチェックします。

リクエスト保護ルールの追加を選択します。

保護ルールの追加画面で、ルール・アクションでリクエストを拒否するレスポンスを選択します。

保護機能を選択していきます。

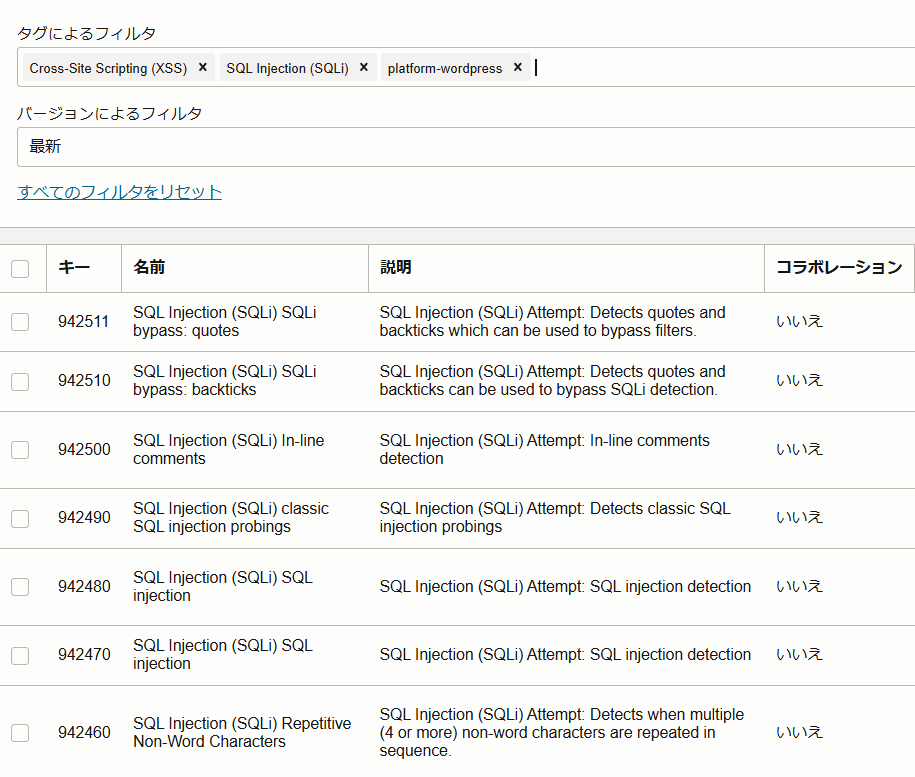

保護機能の選択画面で保護したいアイテムを選択します。

OCIのベスト・プラクティクスであるRecommended(推奨)のアイテムがデフォルトでリストされていますが、今回はフィルタにクロスサイトスプリクティング(XSS)、SQLインジェクション(SQLi)、WordPressのアイテムを選択します。

設定時点で129個のアイテムが存在しました。タグに公開された脆弱性番号(CVE)も記載されており、使用している環境によって不要なアイテムも多々ありそうでしたが、今回は全てを有効にしてみます。

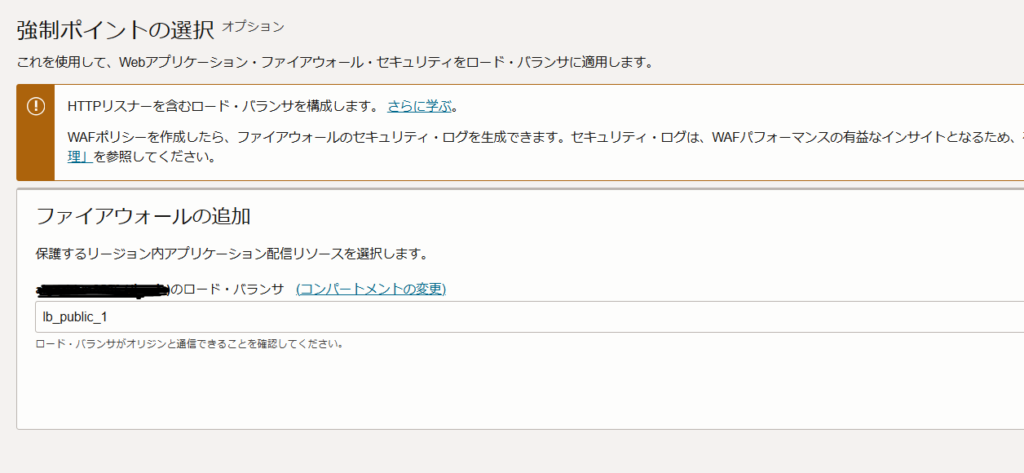

強制ポイントの選択

アタッチするロードバランサーを選択すれば完了となります。